Дослідники Eset виявили нові атаки групи кібершпигунів Donot Team

Компанія Eset повідомляє про виявлення нових інструментів APT-групи Donot Team (також відомої як APT-C-35 та SectorE02). Кіберзлочинці націлені на державні та військові організації, міністерства закордонних справ та посольства, а їх основною метою є шпигунство.

Дослідники Eset відстежували діяльність групи Donot Team з вересня 2020 до жовтня 2021 року. Відповідно до телеметрії Eset, зловмисники зосереджені на невеликій кількості цілей переважно у Південній Азії, зокрема це Бангладеш, Шрі-Ланка, Пакистан та Непал. Також були зафіксовані атаки на посольства цих країн в інших регіонах, таких як Близький Схід, Європа, Північна та Латинська Америка.

Donot Team – це група кіберзлочинців, яка діє щонайменше з 2016 року та відома своїми атаками на організації та окремих осіб у Південній Азії за допомогою шкідливих програм для Windows та Android. За даними звіту Amnesty International, шкідливе програмне забезпечення групи пов'язують з індійською компанією з кібербезпеки, яка може продавати шпигунське ПЗ або пропонувати послуги хакерів державним установам.

«Відстежуючи діяльність Donot Team, ми виявили кілька кампаній, у яких використовувалося шкідливе програмне забезпечення для Windows, створене на базі сигнатурного зловмисного фреймворку "yty" цієї групи», – коментує дослідник Eset.

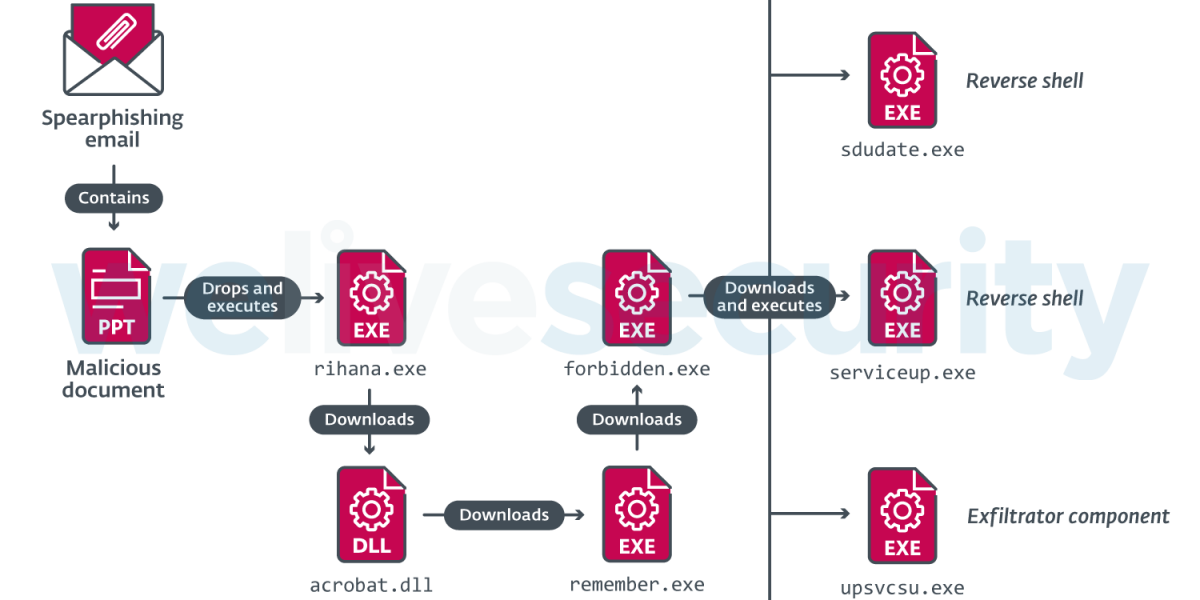

Основна мета шкідливого фреймворку «yty» – збір та перехоплення даних. Шкідливий фреймворк складається з ряду завантажувачів, які зрештою завантажують бекдор з мінімальною функціональністю. Також цей фреймфорк використовується для завантаження і виконання подальших компонентів набору програмних засобів Donot Team. До них відносяться інструменти для збору файлів на основі розширення файлу і року створення та для захоплення екрану, а також програми для зчитування натиснень клавіш, зворотній шелл та багато іншого.

Згідно з телеметрією Eset, група кіберзлочинців Donot Team постійно націлювалася на ті самі об'єкти за допомогою цілеспрямованих фішингових листів кожні два-чотири місяці. До цих листів прикріплювались шкідливі документи Microsoft Office, які зловмисники використовують для розгортання зловмисних програм.